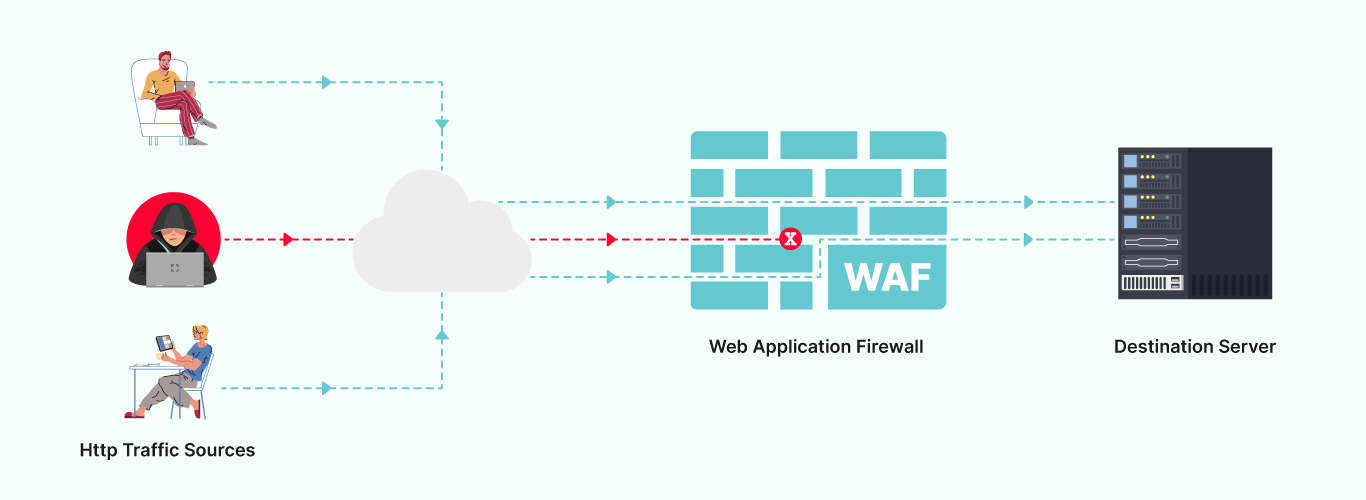

EQShieldはバックアップとリカバリにより、情報の紛失を防ぎます。 また、オンラインWAF機能により、情報セキュリティのニーズを満たします。

Webアプリケーションファイアウォールは、企業の完全性を脅かす複雑な攻撃を第一線で防ぎます。極めて効果的なソリューションとして、以下の機能を提供しています。

WAFのセキュリティは、次のようなさまざまな攻撃を防ぐことができます。

攻撃者が他のユーザーが閲覧しているWebページにクライアントスクリプトを注入すること。

攻撃者が悪意のあるコードをインターネットで入力したテキストに挿入または注入し、アプリケーションや基礎となるシステムを破壊すること。

cookieを変更し、なりすましなどの目的で許可されていないユーザーの情報を取得すること。

攻撃者がWebサイトのセキュリティメカニズムを回避するためにHTTPリクエスト(URL、ヘッダ、フォームの文字列など)を改ざんすること。

一般的なURLデータ検索における有効なリクエストを利用した一種のTCPフラッド攻撃。

Webクローラーは、Webサイトからデータを取得し、Webサイト攻撃の足がかりとします。

Aspirapps EQShieldは、次の一般的な3つの保護要件を提供します。

DDoS攻撃とは「分散型サービス拒否(DDoS)攻撃」のことで、攻撃者がボットネット・トラフィックでサーバをあふれさせ、ユーザーがオンラインサービスやWebサイトに接続できないようにするサイバー犯罪の手法です。

DDoS攻撃の目的は、偽のネットワークトラフィックでターゲットのデバイス、サービス、ネットワークをあふれさせ、正規のユーザーが利用できないようにすることです。

ネットワークのあらゆる部分をターゲットにしたさまざまな攻撃で、ネットワーク接続のレイヤーによってタイプが分類されます。3つのタイプ:

このタイプの攻撃は、被害者および大規模ネットワーク間のすべての使用可能な帯域幅の制御を目的としています。ドメイン・ネーム・システム(DNS)の増幅は、ボリューム型攻撃の例です。この場合、攻撃者はターゲットのアドレス偽造し、偽造したアドレスを利用してオープンDNSサーバにDNS名のクエリをリクエストします。

DNSサーバが応答してDNSレコードを送信すると、代わりにターゲットに送信され、ターゲットが攻撃者の最初の小さなクエリの増幅を受けることになります。

プロトコル攻撃はネットワークサーバやファイアウォールなど、他のリソースで使用可能なすべての容量を消費させます。OSIプロトコルスタックの第3層と第4層の脆弱性を露呈させ、ターゲットがアクセスできないようにします。

SYN floodもプロトコル攻撃の例で、攻撃者はターゲットに伝送制御プロトコル(TCP)を大量に送信してハンドシェイクを要求し、送信元のインターネットプロトコル(IP)アドレスを偽装します。ターゲットサーバはすべての接続リクエストに応答しようとしますが、最終的なハンドシェイクは行われず、そのプロセスでターゲットサーバを圧倒します。

これらの攻撃の目的もターゲットのリソースの消耗および制圧ですが、悪意の有無を判断するのは困難です。一般的にOSIモデルの第7層を指すレイヤー7DDoS攻撃と呼ばれています。アプリケーション層攻撃のターゲットは、ハイパーテキスト・トランスファー・プロトコル(HTTP)のリクエストに応答し、Webページを生成するレイヤーです。

サーバはデータベースクエリを実行し、Webページを生成します。この形式の攻撃において、攻撃者は被害者のサーバに通常よりも多くのコンテンツ処理を強制します。 HTTPフラッド攻撃はアプリケーション層攻撃の一種で、異なるコンピュータ上で同時にブラウザを更新し続ける行為に似ています。このように、過剰なHTTPリクエストでサーバを圧倒し、DDoSを発生させます。

ログ分析はコンピュータで生成されたイベントログの確認プロセスで、エラー、セキュリティ上の脅威、システムまたはアプリケーションのパフォーマンスに影響を与える要素、その他リスクをプロアクティブに特定します。ログ分析は配信プロセスがプロトコルに準拠しているかの確認やユーザーの行動の確認などに幅広く応用できます。

企業全体にてログ分析の効果的な使用例があります。効果的な応用方法としては次のようなものがあります。

ログ分析ツールおよびログ分析ソフトウェアは、インフラ全体の問題を観察し解決する能力を必要とする開発プロセスチームにとって非常に価値があります。また、開発者は日に日に複雑化する環境でコードを作成するため、コードの展開が生産環境にどのような影響を与えるかを理解する必要があります。

高度なログ分析ツールで開発者および開発プロセスに携わる組織があらゆるソースからのデータを簡単に集約できるようにすることで、システム全体のリアルタイムな可視化をサポートします。チームが問題を特定して解決できるようになるほか、より深い情報を求めることができるようになります。

ログ分析により可視性が向上することで、サイバーセキュリティ、セキュリティ運用、コンプライアンスチームのリアルタイムな行動、データ駆動型の反応に必要となる継続的な洞察を得ることができます。これによって、システム全体のパフォーマンスが向上し、インフラの崩壊の防止、攻撃からの保護、複雑な規制へのコンプライアンスを確保できるようになります。

高度な技術により、サイバーセキュリティチームはほとんどのログファイルの分析プロセスを自動化し、不審なアクティビティ、指標、ログルールに基づいた詳細なアラートを設定できます。これによって、組織は限られたリソースをより効率的に分配できるようになるほか、脅威ハンターが深刻なインシデントに対して高い集中力を維持することができるようになります。

可視性は企業全体を包括的に理解し、懸念事項や脆弱性を特定して解決するITやIT運用チームにとっても非常に重要です。

例えば、ログ分析は、一般的にアプリケーションエラーやシステム障害のトラブルシューティングに使用されます。効果的なログ分析ツールにより、ITチームは大量のデータにアクセスし、パフォーマンスの問題をプロアクティブに特定して割り込みを防ぐことができます。

ログ分析は通常、ログ管理システムで行われます。同システムは、さまざまなソースからログデータとイベントログを収集、分類、保存できるソフトウェアソリューションです。

ログ管理プラットフォームにより、ITチームおよびセキュリティ担当者はシングルポイントを確立し、そこから、関連するすべてのエンドポイント、インターネット、アプリケーションのデータにアクセスできるようになります。ログ分析に通常含まれるもの:

ログコレクターをインストールし、OS、アプリケーション、サーバ、ホスト、すべてのエンドポイント、クロスネットワークのインフラなど、さまざまなソースからデータを収集できます。

さまざまな形式のログを標準化し、単一のストレージスペースに保存します。分析プロセスの簡素化に役立ち、ビジネス全体のデータ活用効率が高まります。

AI/MLを活用したログ分析と人的リソースを組み合わせ、システム内の既知のエラー、不審なアクティビティ、その他の異常を確認および分析します。ログには大量のデータが含まれているため、ログ分析プロセスをできる限り自動化することが非常に重要です。ナレッジグラフやその他の技術でデータのグラフィカルなダッシュボードを作成することで、ITチームはすべてのログと時間の関係をより迅速に把握できるようになります。

ログ管理システムは高度なログ分析技術で注意や人間の介入が必要となるログイベントを継続的にモニタリングする必要があります。同システムは特定のイベントの発生時や特定の条件下で自動的にアラームが鳴るように設計できます。

最後に、LMSはすべてのイベントの簡潔なレポートと直感的なデータダッシュボードを提供する必要があります。ログアナライザは同インターフェースを利用してログから追加情報を得ることができます。

OWASP(オープンウェブアプリケーションセキュリティプロジェクト)は、業界標準、記事、ツール、文書の発行を通じてソフトウェアセキュリティの向上を目指す非営利団体です。 OWASPリスク格付手法は、静的なアプリケーションセキュリティテストとリスク評価ツールが組み合わさったフレームワークです。

OWASPは3~4年ごとに、その時のアプリケーションセキュリティの動態と全体的な脅威の状況に基づいて、アプリケーションセキュリティリスクのトップ10リストをアップデートしています。トップ10はリスレベルに応じてランク付けされます。

EQShieldは複数の保護層を提供し、Webサイトおよびアプリケーションの可用性、使いやすさ、セキュリティを確保しています。 EQShieldアプリケーションセキュリティソリューションに含まれるもの:

在所有情況下保持正常運行時間。防止任何類型、任何規模的DDoS攻擊,保護您的的網站和網路基礎設施。あらゆる状況で正常なアップタイムを維持します。あらゆるタイプおよび規模のDDoS攻撃を防ぎ、お客様のWebサイトとネットワークインフラを保護します。

開発者向けにデザインされたCDNにより、Webサイトパフォーマンスを向上させ、帯域幅コストを削減します。Edgeで静的リソースを一時的に保存しながら、APIと動的Webサイトを加速させます。

ボットトラフィックを分析して異常を見つけ、悪意のあるボットの動作を特定し、ユーザーのトラフィックに影響を与えることなく検証します。

正当なネットワークトラフィックのみがお客様のAPIにアクセスできるようにするほか、脆弱性を利用してシステムの安定性を破壊するハッカーを検出して阻止します。

意図ベースの検出プロセスを利用し、悪意をもってユーザーアカウントを乗っ取ろうとする試みを特定して防御します。

お客様のアプリケーションを内部からの既知の攻撃、ゼロデイ攻撃から守ります。署名または学習モードなしで、迅速かつ正確な保護を実現します。

すべての防御層にまたがる実用的な脅威インテリジェンスを利用し、実際のセキュリティ脅威を高効率かつ正確に軽減し、対応します。